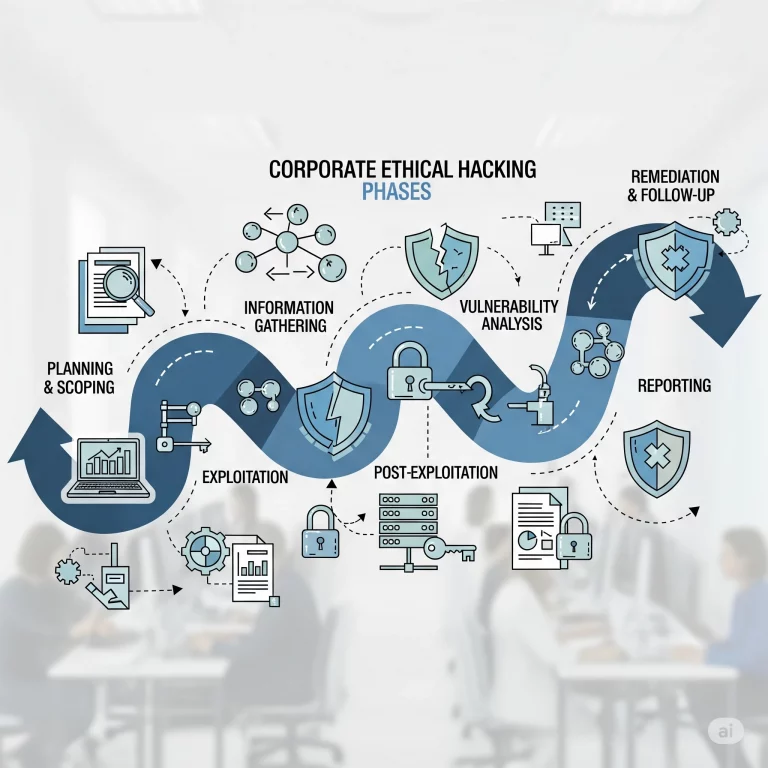

Las 5 Fases Clave del Hacking Ético: Un Roadmap para Blindar su Empresa

En el panorama digital actual, la ciberseguridad ya no es una opción, es el pilar sobre el que se sostienen la continuidad del negocio, la reputación y la confianza del cliente. Sin embargo, tener barreras de defensa como firewalls y antivirus ya no es suficiente. Los ciberdelincuentes no siguen reglas y utilizan métodos cada vez más creativos para encontrar una sola grieta en su armadura.

Entonces, ¿Cómo puede adelantarse a ellos? La respuesta está en pensar como ellos.

El hacking ético, también conocido como prueba de penetración o pentesting, es el proceso de simular un ciberataque controlado contra sus propios sistemas para descubrir y corregir vulnerabilidades antes de que un actor malicioso pueda explotarlas.

Lejos de ser un acto desorganizado, es una disciplina metódica y profesional. A continuación, desglosamos las 5 fases clave que nuestro equipo en LinkOS sigue para transformar sus debilidades en una fortaleza impenetrable.

Fase 1: Planificación y Acuerdo Estratégico

Todo proyecto de hacking ético exitoso comienza con una base sólida: la planificación. Antes de lanzar una sola línea de código, nos reunimos con usted para definir:

- El Alcance: ¿Qué sistemas, aplicaciones o redes se pondrán a prueba? ¿Y cuáles están fuera de los límites?

- Los Objetivos: ¿Buscamos validar la seguridad de una nueva aplicación, cumplir con la norma ISO 27001 o evaluar la resistencia general de la red?

- Las Reglas del Juego: Se firman acuerdos de confidencialidad y se establecen los protocolos de comunicación. La transparencia y la confianza son fundamentales.

Esta fase garantiza que la prueba de penetración se alinee con sus objetivos de negocio y se ejecute sin causar interrupciones en sus operaciones.

Fase 2: Reconocimiento (La Fase de Inteligencia)

Una vez definido el plan, nuestros expertos se ponen en el lugar de un atacante real. El objetivo de esta fase es recopilar la mayor cantidad de información posible sobre el objetivo desde fuentes abiertas (OSINT – Open Source Intelligence). Esto incluye:

- Mapeo de la red y la infraestructura visible en internet.

- Identificación de dominios, subdominios y direcciones IP.

- Búsqueda de información sobre tecnologías utilizadas (servidores web, frameworks, etc.).

Esta inteligencia es crucial, ya que nos permite entender su «superficie de ataque» y planificar los vectores de intrusión más probables.

Fase 3: Escaneo y Análisis de Vulnerabilidades

Con el mapa del terreno digital trazado, es hora de buscar las «grietas en la muralla». En esta fase, combinamos herramientas automatizadas de última generación con análisis manual experto para:

- Escanear puertos y servicios: Identificar qué puertas están abiertas al exterior.

- Analizar vulnerabilidades: Detectar fallos de seguridad conocidos en software, sistemas operativos y configuraciones.

- Evaluar la lógica de las aplicaciones: Buscar fallos que los escáneres automáticos no pueden encontrar.

La clave aquí es la sinergia entre la tecnología y el ingenio humano de nuestro equipo para priorizar las debilidades más críticas.

Fase 4: Explotación Controlada (La Prueba de Fuego)

Esta es la fase que la mayoría asocia con el «hacking». Aquí, intentamos explotar las vulnerabilidades descubiertas para ganar acceso a los sistemas. Es importante destacar que cada acción es controlada, segura y no destructiva.

El objetivo no es causar daño, sino:

- Validar si la vulnerabilidad es realmente explotable.

- Demostrar el impacto de negocio que tendría un ataque exitoso (por ejemplo, acceso a bases de datos sensibles).

- Intentar escalar privilegios para ver hasta dónde podría llegar un intruso dentro de la red.

Fase 5: Reporting Estratégico y Plan de Acción

El valor real de un pentesting no reside en encontrar fallos, sino en proporcionar una hoja de ruta clara para solucionarlos. Al finalizar la prueba, entregamos un informe completo que incluye:

- Un Resumen Ejecutivo: Dirigido a la gerencia, explicando en un lenguaje de negocio los riesgos encontrados y el impacto potencial.

- Un Informe Técnico Detallado: Para el equipo de TI, con la evidencia de cada vulnerabilidad y los pasos técnicos para reproducirla.

- Un Plan de Remediación Priorizado: Recomendaciones claras y accionables para corregir cada fallo, ordenadas por nivel de criticidad.

Este informe es la herramienta que le permite optimizar sus inversiones en seguridad y fortalecer sus defensas de manera efectiva.

«Si conoces al enemigo y te conoces a ti mismo, no necesitas temer el resultado de cien batallas.»

— Sun Tzu, El Arte de la Guerra

Conclusión: De la Reacción a la Proactividad

El hacking ético empresarial es más que una auditoría técnica; es una inversión estratégica en la resiliencia de su negocio. Al adoptar un enfoque proactivo, no solo cumple con normativas y protege sus datos, sino que también construye una sólida reputación de confianza con sus clientes.

No espere a ser el objetivo. Ponga a prueba sus defensas y convierta la ciberseguridad en su mayor ventaja competitiva.

¿Está listo para descubrir su verdadero nivel de riesgo? Contacte a los expertos de LinkOS hoy mismo y solicite una consulta para evaluar sus necesidades de seguridad.