Sobrevive al Ciberataque: La Guía de Respuesta a Incidentes para Liderar en la Primera Hora de una Crisis Digital

Como ingenieros de TI, ustedes son la primera línea de defensa cuando algo sale mal en el entorno digital de su empresa. Así como un equipo de primeros auxilios sabe cómo actuar en los momentos iniciales de una emergencia médica, su equipo de TI necesita un Plan de Respuesta a Incidentes (PRI) sólido y claro para los cruciales primeros 60 minutos tras la detección de un incidente de ciberseguridad. ¡Toma en cuenta estas acciones y sobrevive al ciberataque!

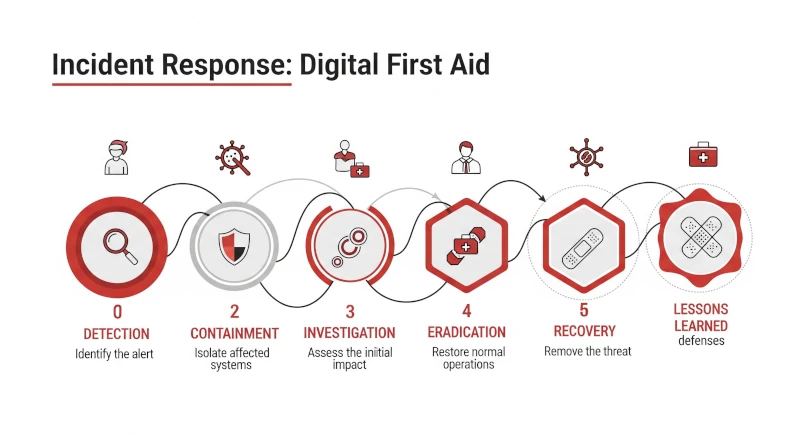

En el mundo de la ciberseguridad, cada segundo cuenta. Una respuesta rápida y coordinada puede significar la diferencia entre un contratiempo menor y una crisis que paraliza la operación y daña la reputación de su empresa. Este artículo es su guía de «primeros auxilios digitales», diseñada para darles los pasos críticos que deben tomar al detectar un incidente, incluso si la ciberseguridad no es su especialidad principal.

El Momento Cero: Detección del Incidente

Un incidente puede manifestarse de muchas maneras: una alerta de su software de seguridad, un comportamiento anómalo en la red, un correo electrónico sospechoso reportado por un usuario, o incluso un mensaje de ransomware en la pantalla de un equipo. El primer paso es reconocer que algo inusual está sucediendo.

Acciones Inmediatas (Minutos 0-5):

- Confirmación Inicial (¿Es real?):

- No entres en pánico. Mantén la calma y evalúa la situación de forma objetiva.

- Verifica la fuente de la alerta. ¿Es una alerta legítima de su sistema de seguridad (ej: Trend Micro, FortiEDR, Microsoft Defender)? ¿O es un reporte aislado de un usuario?

- Comunícate con el usuario que reportó el incidente para obtener más detalles. Haz preguntas clave: ¿Qué vieron exactamente? ¿Cuándo ocurrió? ¿Qué acciones tomaron?

- Notificación Escalada (Si es necesario):

- Si la confirmación inicial sugiere un incidente real o potencial, activa el protocolo de escalada definido en su PRI. Esto generalmente implica notificar al responsable de TI (si no eres tú), al jefe de sistemas o a la persona designada como líder de respuesta a incidentes.

- Sé conciso y claro al comunicar: Describe brevemente lo que se ha detectado, dónde y cuándo.

Contención: Deteniendo la Hemorragia Digital (Minutos 5-30)

Una vez confirmado el incidente, el objetivo principal es evitar que se propague y cause más daño. Esta fase es crítica para «detener la hemorragia digital».

Acciones de Contención:

- Aislamiento del Sistema Afectado:

- Si un equipo parece comprometido, aislalo inmediatamente de la red. Esto puede implicar desconectar el cable de red o deshabilitar la conexión Wi-Fi.

- Precaución: No apagues el equipo a menos que sea absolutamente necesario (por ejemplo, si hay riesgo físico). Apagarlo podría destruir evidencia valiosa para el análisis forense posterior.

- Contención de la Amenaza (Si es posible):

- Si el incidente parece ser un malware conocido, consulta las alertas de tu software de seguridad. Algunas herramientas permiten aislar el proceso malicioso o poner en cuarentena el archivo.

- Ejemplo Práctico: Si tu firewall (pfSense, Cisco ASA, FortiGate) detecta tráfico sospechoso hacia un servidor específico, puedes bloquear temporalmente ese tráfico.

- Comunicación Interna (Informar sin Sembrar Pánico):

- Mantén informados a los stakeholders relevantes sobre la situación y las acciones que se están tomando. Evita la especulación y cíñete a los hechos confirmados.

- Designa a una persona como el punto central de comunicación para evitar la difusión de información contradictoria.

Investigación Preliminar: Entendiendo la Amenaza (Minutos 30-60)

En esta fase, el objetivo es obtener una comprensión básica de qué tipo de incidente están enfrentando.

Acciones de Investigación Preliminar:

- Recopilación de Información:

- Revisa los logs de los sistemas afectados, servidores y dispositivos de seguridad (firewall, antivirus, etc.). Busca patrones inusuales o eventos sospechosos.

- Documenta todo lo que encuentres: hora, tipo de alerta, sistemas afectados, acciones tomadas. Utiliza una herramienta de seguimiento de incidentes si la tienen (Jira Service Management, ServiceNow, una simple hoja de cálculo compartida).

- Ejemplo Práctico: Si un usuario reporta un correo de phishing y sospechas que hizo clic en un enlace, revisa los logs de navegación del equipo afectado (si es posible antes de aislarlo) y analiza el correo electrónico (sin abrir archivos adjuntos ni hacer clic en enlaces desde tu equipo personal).

- Identificación del Tipo de Incidente (Intento):

- Basándote en la información recopilada, intenta clasificar el incidente: ¿Es un posible ataque de phishing? ¿Un intento de acceso no autorizado? ¿Una actividad de malware sospechosa?

- Herramientas Útiles: Puedes utilizar plataformas como VirusTotal para analizar archivos sospechosos (sin ejecutarlos en tu red) o abuseIPDB para verificar la reputación de direcciones IP.

- Preservación de Evidencia:

- Evita modificar los sistemas afectados innecesariamente. Cualquier acción podría alterar o destruir evidencia importante para un análisis forense más profundo.

- Si es necesario tomar imágenes de disco o capturar la memoria de un sistema, sigue los procedimientos establecidos en su PRI o busca la guía de un experto en ciberseguridad.

Más Allá de los 60 Minutos: El Camino a la Recuperación

Los primeros 60 minutos son cruciales, pero la respuesta a un incidente continúa mucho después. Los siguientes pasos incluyen:

- Análisis Forense Detallado: Un experto en ciberseguridad puede realizar un análisis más profundo para determinar la causa raíz del incidente, el alcance del compromiso y la información afectada.

- Erradicación: Eliminar completamente la amenaza de todos los sistemas afectados.

- Recuperación: Restaurar los sistemas y datos a un estado seguro y operativo (generalmente desde copias de seguridad limpias).

- Lecciones Aprendidas: Una vez resuelto el incidente, es fundamental revisar lo sucedido, identificar las fallas en la seguridad y actualizar el PRI para evitar incidentes similares en el futuro.

«La defensa es valiosa; el ataque es barato.»

— Bruce Schneier, Criptógrafo y Experto en Seguridad.

Conclusión: ¡Prepárate y Sobrevive al Ciberataque!

Un Plan de Respuesta a Incidentes bien definido y conocido por su equipo de TI es como un botiquín de primeros auxilios digital. No garantiza que nunca tendrán una emergencia, pero les da las herramientas y los pasos claros para actuar con rapidez y eficacia en los momentos críticos.

Revisen, practiquen y actualicen su PRI regularmente. La preparación es la mejor defensa, y en los primeros 60 minutos tras la detección de un incidente, sus acciones pueden marcar la diferencia entre una pequeña herida digital y una catástrofe para su empresa. ¡Prepárate y Sobrevive al Ciberataque!

¿Su equipo de TI cuenta con un Plan de Respuesta a Incidentes? ¿Qué medidas consideran más críticas en los primeros minutos? Compartan sus experiencias y preguntas en los comentarios.