Introducción: La Amenaza Invisible que Ataca su Balance

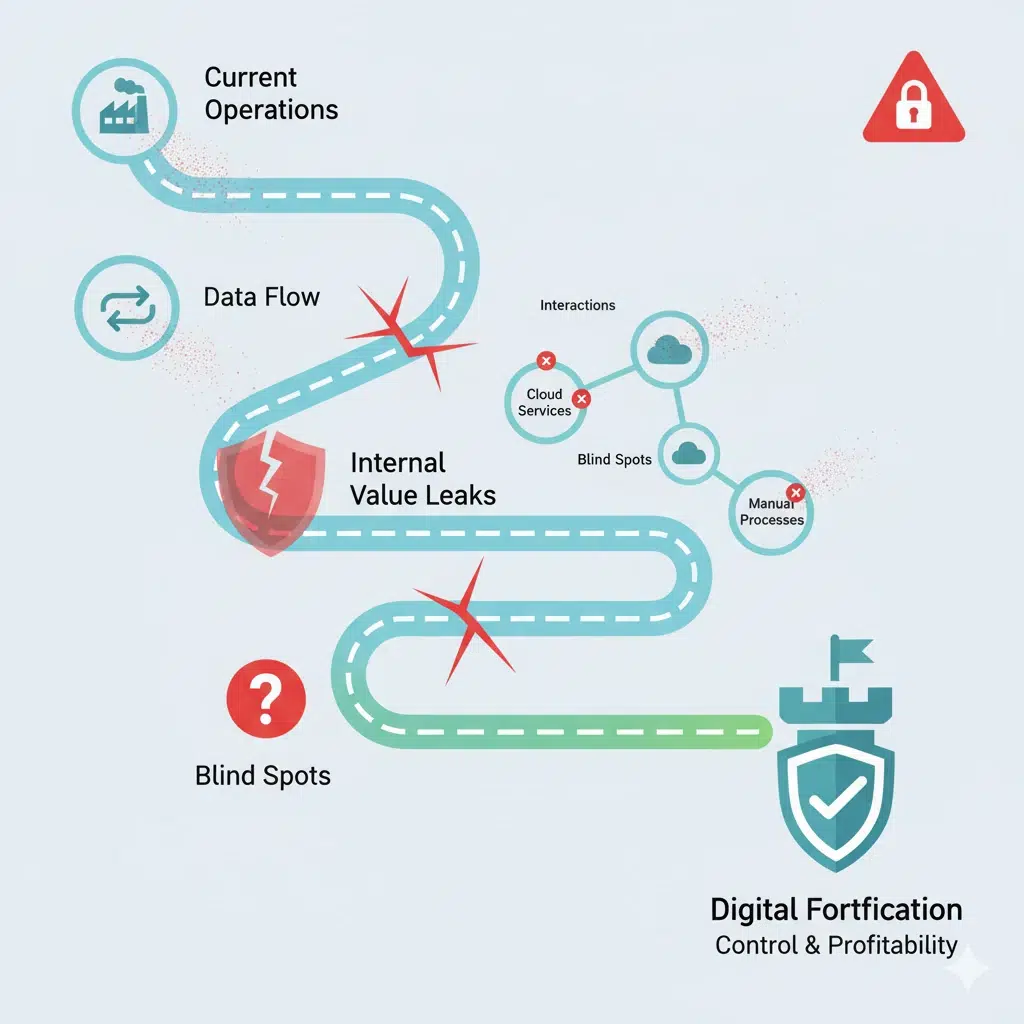

El éxito empresarial se mide en números: rentabilidad, crecimiento, eficiencia. Reconocemos que los hackers representan una amenaza externa persistente, bien documentada en los medios y estadísticas. Sin embargo, ¿qué pasaría si el mayor drenaje de capital, ese factor insidioso que reduce las ganancias y frena el potencial, no proviniera de un ciberataque sofisticado? Hablamos de fugas de valor internas y puntos ciegos dentro de su propia organización. No nos referimos solo a errores humanos bien intencionados. Por el contrario, nos centramos en desvíos de recursos, usos indebidos de información y procesos laxos. Estos, lenta pero constantemente, reducen sus márgenes y comprometen su capacidad de escalar.

Para el equipo de TI, esta es una carga pesada. Se exige protección integral. No obstante, a menudo falta visibilidad para monitorear y controlar lo que realmente sucede a nivel interno. Este artículo explora cómo identificar y cerrar esas fugas de valor internas antes de que se conviertan en un problema insostenible. De este modo, transformaremos un riesgo latente en una oportunidad de fortalecimiento.

«El verdadero drenaje de valor en su empresa no siempre viene de afuera. A menudo, son las fugas de valor internas las que erosionan su rentabilidad en silencio.»

Más Allá del Hacker: Los 7 Puntos Ciegos Donde su Equipo Podría Estar Drenando el Valor de su Empresa.

Recursos Desviados

Uso indebido de activos.

Información Filtrada

Datos sensibles en riesgo.

Procesos Frágiles

Vías para desvíos.

Accesos Inadecuados

Permisos excesivos.

Cadena Interna Débil

Riesgos en flujos.

Shadow IT

Software sin control.

Falta de Trazabilidad

Sin registro de actividad.

El mito de que la única amenaza significativa para la seguridad y la rentabilidad empresarial es externa nos deja peligrosamente vulnerables. Existen riesgos internos mucho más comunes, persistentes y, a menudo, más dañinos. Estos son los «puntos ciegos» operativos y tecnológicos que todo líder de negocio y equipo de TI debe monitorear con lupa. Son, de hecho, caldo de cultivo para las fugas de valor internas.

- Uso Indebido de Recursos Corporativos y Desvío de Productividad: La infraestructura de su empresa representa una inversión considerable. Incluye equipos, impresoras, licencias de software y ancho de banda. Cuando estos recursos se usan de manera excesiva o inapropiada para fines personales (redes sociales, descargas no autorizadas, tareas ajenas al negocio), cada minuto y recurso desviado genera un costo de oportunidad. En consecuencia, esto representa una pérdida directa de productividad. Aunque individualmente parezcan insignificantes, la suma de estas desviaciones impacta la eficiencia y el rendimiento global.

- Filtración Inadvertida o Deliberada de Información Sensible: La información es el activo más valioso de su empresa. Hablamos de datos de clientes, estrategias de mercado o diseños de productos. La salida de esta información no siempre es por ciberataques. Puede ocurrir por descuido (guardar archivos críticos en nubes personales). Alternativamente, puede ser por malicia (copiar datos antes de irse). Esta fuga de valor interna compromete patentes, erosiona la ventaja competitiva, genera multas y destruye la confianza de clientes y socios.

- Procesos Ineficientes con Oportunidades para Desvíos y Errores Costosos: Procesos manuales, duplicidad de tareas o falta de controles cruzados crean «zonas grises». Ahí, el error o el fraude pueden prosperar. Por ejemplo, la gestión de inventarios sin registro digital o aprobaciones de gastos sin validación. Además, estos fallos no solo generan ineficiencia. Sino que también permiten que el valor se escape, sumando un costo recurrente.

- Debilidad en los Sistemas de Acceso y Gestión de Permisos: Un control de acceso deficiente es una invitación al riesgo. Permisos excesivos a empleados facilitan el desvío de activos o información. Es más, la falta de una gestión rigurosa (IAM) significa que ex-empleados podrían mantener acceso a sistemas críticos. Esto crea un entorno propicio para la pérdida de valor.

- Vulnerabilidades en la Cadena de Suministro Interna y Externa: Su empresa no opera en un vacío. La interacción con proveedores, socios y departamentos internos forma una cadena de valor. Controles internos laxos en estas interacciones pueden generar colusión, manipulación de precios o aprobación de pagos fraudulentos. Además, la falta de trazabilidad digital abre fisuras donde el capital puede desviarse. Esto impacta costos operativos e integridad de la cadena.

- Software No Licenciado, Obsoleto o el Fenómeno del «Shadow IT»: La instalación de software no autorizado por empleados (shadow IT) o el uso de sistemas obsoletos genera múltiples riesgos. Más allá de multas por licencias, abre puertas a vulnerabilidades. Esto causa inestabilidad en la red y pérdida de control sobre datos corporativos. Los datos en nubes personales escapan a políticas de seguridad, volviéndose vulnerables.

- Falta Crítica de Trazabilidad y Capacidad de Auditoría: Si sus sistemas críticos no registran quién hizo qué, cuándo y dónde, está operando a ciegas. Sin registros detallados (logs) de actividades, es imposible identificar el origen de un error o rastrear una fuga de valor interna. En consecuencia, esta deficiencia impide una respuesta efectiva y deja a la empresa expuesta.

Cómo Identificar y Cuantificar las Fugas de Valor Internas en su Empresa

El objetivo primordial es blindar su balance y asegurar que cada inversión genere el máximo retorno. Para el equipo de TI, es demostrar que protege activamente esos activos. La clave no es la desconfianza generalizada en el equipo. Más bien, es la implementación de sistemas que ofrezcan visibilidad total, control granular y trazabilidad inquebrantable sin entorpecer la operación diaria.

El primer paso crucial, por lo tanto, es un diagnóstico exhaustivo. Una auditoría interna rigurosa y un análisis de riesgos de procesos son como un chequeo médico completo para su empresa. Este le dirá dónde están sus vulnerabilidades más críticas. Así, le permitirá examinar flujos de trabajo, accesos a información e interacciones con proveedores y clientes desde la perspectiva de la fuga de valor interna.

Tecnología: Su Aliado Estratégico para Tapar las Fugas de Valor Internas

Aquí es donde la inversión inteligente en infraestructura tecnológica y ciberseguridad se convierte en un salvavidas irremplazable para la dirección. De igual forma, es una herramienta de empoderamiento esencial para el equipo de TI. Es, en efecto, el momento de transformar la tecnología de un gasto percibido a un escudo activo y un motor de eficiencia.

- Sistemas de Gestión de Acceso e Identidad (IAM – Identity and Access Management): Estos sistemas son la columna vertebral del control. Permiten gestionar quién puede acceder a qué recurso (archivos, aplicaciones), cuándo y desde dónde. Al implementar políticas de «privilegio mínimo», se limita drásticamente el acceso indebido. Esto cierra una puerta importante a las fugas de valor internas. Para el equipo de TI, significa una gestión simplificada.

- Monitoreo de Actividad de Usuarios y Entidades (UEBA – User and Entity Behavior Analytics): Esta tecnología va más allá de la seguridad tradicional. Analiza patrones de comportamiento de usuarios y entidades, detectando anomalías. Por ejemplo, un empleado que accede a bases de datos inusuales o descarga volúmenes atípicos activa una alerta. Esto es clave contra desvíos de información o actividades fraudulentas. Otorga visibilidad predictiva y reactiva.

- Prevención de Pérdida de Datos (DLP – Data Loss Prevention): Las soluciones DLP impiden que información sensible salga de la red por canales no autorizados. Pueden bloquear correos con información confidencial o restringir copias a USB. Es un guardián invisible que protege secretos comerciales y privacidad de clientes. Cierra, consecuentemente, un punto crítico de fugas de valor internas.

- Auditoría de Registros y Gestión de Eventos (SIEM – Security Information and Event Management): Implementar un SIEM dota a su empresa de una memoria infalible. Recopila, correlaciona y analiza registros de seguridad. Esto permite detectar incidentes en tiempo real y mantener un historial detallado. Si ocurre una fuga de valor interna, la dirección tendrá un informe claro y el equipo de TI identificará la causa.

- Automatización de Procesos con Controles Integrados (RPA/BPM): Reducir la intervención manual y automatizar flujos de trabajo con puntos de control predefinidos minimiza los «huecos» donde pueden ocurrir errores o desvíos. Los sistemas BPM y RPA aumentan la eficiencia y codifican controles de seguridad y cumplimiento. Así, la pérdida de valor por fallas operativas es casi imposible.

Conclusión: Recupere el Control, Proteja su Rentabilidad y Habilite el Crecimiento Sostenible.

La tranquilidad de su negocio y la seguridad de sus ganancias no pueden depender solo de defensas externas. Las fugas de valor internas, ineficiencias sistemáticas y desvíos de recursos son una amenaza tan real como cualquier ciberataque. Frecuentemente, son más costosas a largo plazo por su naturaleza silenciosa. Para el equipo de TI, esta es una oportunidad crítica para elevar su departamento. También para demostrar un valor estratégico innegable, ganando el respaldo que necesita.

En LinkOS, entendemos su profunda preocupación por los números y su deseo de operar con control. Por ello, nuestro objetivo es darle las herramientas, la visibilidad sin precedentes y el control granular necesario. Así, podrá operar con la confianza de que cada peso ganado se queda en su empresa, impulsando el crecimiento rentable que usted espera. Finalmente, no se trata de desconfiar, sino de empoderar a través de la visibilidad y el control.

Conclusión: Recupere el Control, Proteja su Rentabilidad y Habilite el Crecimiento Sostenible.

¿Sabe Realmente Dónde se Fuga su Dinero?

No espere a que las pérdidas sean innegables. Identifique las fugas de valor internas y tape los puntos ciegos antes de que afecten gravemente su balance.