Desmitificando la Ciberseguridad – Más Allá de un Simple Antivirus

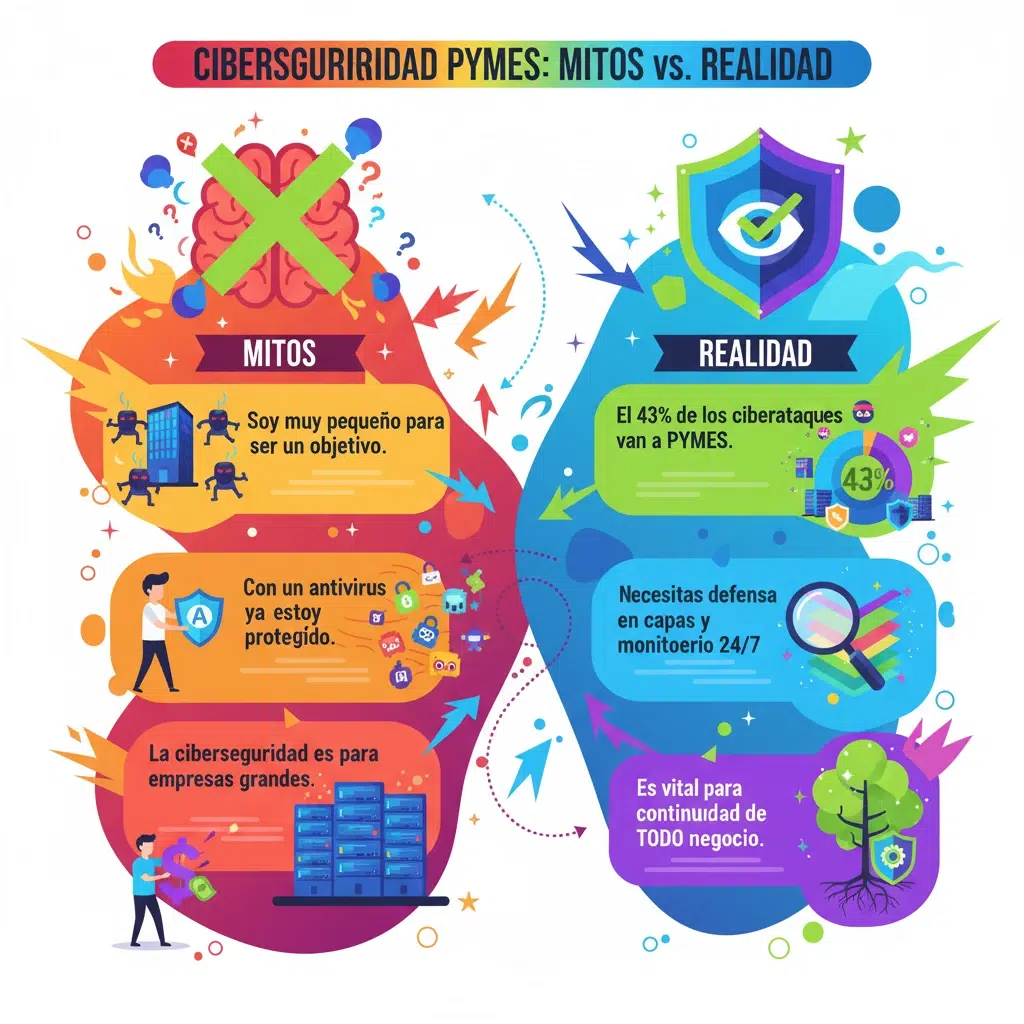

En la era digital actual, la frase «ciberseguridad» es omnipresente, pero su verdadero significado a menudo se malinterpreta, especialmente en el ámbito de las pequeñas y medianas empresas (PYMES). Para muchos, la ciberseguridad se reduce a instalar un antivirus, un firewall y quizás a no abrir correos sospechosos. La realidad, sin embargo, es mucho más compleja y crítica. La ciberseguridad no es solo un producto o una tarea puntual; es un conjunto integral de prácticas, procesos y tecnologías diseñadas para proteger sistemas, redes y programas contra ataques digitales. Su objetivo es asegurar la confidencialidad, integridad y disponibilidad de la información de su empresa. Es una estrategia activa y constante para defender su ecosistema digital de amenazas que evolucionan a cada segundo.

Durante mucho tiempo, esta disciplina se percibió como un asunto exclusivo de las grandes corporaciones, con presupuestos millonarios y equipos de expertos dedicados. La realidad es que esta percepción es un peligro. Las PYMES, lejos de ser invisibles, son, cada vez más, el blanco favorito de los ciberdelincuentes. ¿Por qué? Porque a menudo se les considera con defensas más débiles y, sin embargo, poseen datos muy valiosos (información de clientes, datos financieros, propiedad intelectual) que pueden ser monetizados fácilmente en el mercado negro. Un ataque exitoso no solo puede paralizar su operación por días o semanas, sino también destruir la confianza de sus clientes, acarrear graves multas y llevar a pérdidas económicas irrecuperables.

Pero, ¿significa esta complejidad que necesita una inversión astronómica y un ejército de expertos para proteger su PYME? Absolutamente no. Este artículo desmitificará la ciberseguridad, le ayudará a entender los riesgos reales y le mostrará cómo implementar estrategias inteligentes y soluciones accesibles para blindar su PYME, protegiéndose de hackers y robos de datos sin desequilibrar drásticamente sus finanzas.

El Mito de que «Nadie Atacaría a mi Pequeña Empresa»: Una Falsa Sensación de Seguridad

La creencia de que «mi PYME es demasiado pequeña para ser un objetivo» es una de las falacias más peligrosas en el ámbito de la ciberseguridad. Los ciberdelincuentes operan a gran escala, utilizando herramientas automatizadas que escanean Internet en busca de cualquier vulnerabilidad, sin importar el tamaño o la notoriedad de la empresa. No buscan objetivos específicos; buscan puntos débiles.

Sus motivaciones son variadas y pragmáticas:

- Extorsión (Ransomware): Secuestrar sus datos y pedir un rescate por ellos.

- Robo de Datos (Financieros, Clientes): Vender información sensible en el mercado negro o usarla para fraudes.

- Espionaje Industrial: Obtener información competitiva o secretos comerciales.

- Uso de sus Recursos: Utilizar sus servidores o equipos para lanzar ataques a terceros (botnets).

- Daño a la Reputación: Por motivos ideológicos o simplemente para causar caos.

Las Consecuencias Paralizantes de un Ciberataque Exitoso para su PYME:

Cuando un ataque logra penetrar sus defensas, el impacto va mucho más allá de una simple molestia:

- Pérdidas Económicas Directas Inmediatas y a Largo Plazo:

- Costos de recuperación y restauración de sistemas (a menudo muy altos).

- Pago de rescates (sin garantía de recuperación de datos).

- Multas y sanciones por incumplimiento de normativas de protección de datos.

- Gastos legales y de relaciones públicas para gestionar la crisis.

- Inversiones forzadas en nuevas soluciones de seguridad.

- Interrupción Operativa Total o Parcial: Su negocio se detiene. No puede procesar pedidos, comunicarse con clientes, acceder a inventario o facturar. Cada minuto de inactividad se traduce en ingresos perdidos y oportunidades fallidas.

- Daño Irreparable a la Reputación y la Confianza: En la era de la información, una brecha de seguridad se difunde rápidamente. Los clientes perderán la confianza, los socios comerciales dudarán, y su marca puede tardar años en recuperarse (si es que lo logra). La percepción de que su empresa no puede proteger sus propios datos o los de sus clientes es devastadora.

- Incumplimiento Legal y Regulatorio (como LFPDPPP en México): Para cualquier PYME que maneje datos personales, una fuga significa un claro incumplimiento de leyes como la LFPDPPP. Esto no solo conlleva a posibles multas cuantiosas, sino también a la obligación de notificar a los afectados, lo que amplifica el daño reputacional.

- Pérdida de Datos Sensibles y Propiedad Intelectual: La fuga de información crítica –listas de clientes, estrategias de marketing, diseños de productos, secretos comerciales– puede significar la pérdida de su ventaja competitiva y un daño incalculable.

¿Por Qué las PYMES Son un Blanco Tan Atractivo y Cuáles Son Sus Brechas Más Comunes?

Los ciberdelincuentes no buscan la complejidad; buscan la facilidad. Las PYMES a menudo presentan debilidades recurrentes que los hacen objetivos ideales. Comprender estas brechas es el primer paso fundamental para construir una defensa robusta:

1. Vulnerabilidad Humana: La Ingeniería Social es su Mayor Enemigo.

- Problema: Los empleados son, irónicamente, la primera línea de defensa y, a menudo, el eslabón más débil. Ataques de phishing (correos electrónicos falsos que simulan ser de una entidad legítima para robar credenciales), spear phishing (phishing dirigido), vishing (phishing por voz) y smishing (phishing por SMS) son extremadamente efectivos.

- Origen: Falta de capacitación periódica en seguridad, poca concienciación sobre las tácticas de fraude y una cultura empresarial que no prioriza la ciberseguridad. Los atacantes explotan la curiosidad, el miedo o la urgencia.

2. Software y Sistemas Obsoletos: Puertas Abiertas para los Atacantes.

- Problema: Sistemas operativos (Windows, macOS, Linux), aplicaciones críticas (Office, navegadores, ERP/CRM), plugins de sitios web (WordPress, Joomla) y firmware de dispositivos de red sin las últimas actualizaciones o parches de seguridad.

- Origen: Descuido en la gestión de parches, priorización de la operación sobre la seguridad, falta de automatización en las actualizaciones o el uso persistente de software antiguo que ya no recibe soporte del fabricante, lo que deja vulnerabilidades conocidas sin corregir.

3. Higiene de Contraseñas Deficiente: Candados Fáciles de Romper.

- Problema: Uso de contraseñas débiles (nombres, fechas, «123456», «password»), reutilización de la misma contraseña en múltiples servicios (lo que convierte una brecha en un sitio en un acceso a todos sus servicios) y falta de políticas para cambiarlas regularmente.

- Origen: Falta de concienciación sobre la importancia de contraseñas robustas y la ausencia de herramientas como gestores de contraseñas o políticas de complejidad obligatoria.

4. Falta de Visibilidad y Monitoreo Continuo: Operar a Ciegas.

- Problema: No saber cuándo alguien está intentando acceder a su red, modificar archivos críticos, instalar software malicioso, o si sus sistemas están sufriendo un comportamiento anómalo. Un atacante puede permanecer indetectado dentro de la red de una PYME durante meses.

- Origen: Ausencia de herramientas de detección de intrusiones (IDS/IPS), sistemas de gestión de eventos e información de seguridad (SIEM) adaptados a PYMES, o falta de recursos para implementar un monitoreo 24/7.

5. Configuraciones Inseguras de Infraestructura: Fisuras en el Muro.

- Problema: Routers, firewalls, servidores o dispositivos de red configurados con ajustes predeterminados de fábrica, permisos excesivos a usuarios o puertos abiertos innecesariamente en el firewall, dejando puntos de entrada fáciles para los atacantes.

- Origen: Falta de experiencia técnica en seguridad de red y sistemas, o negligencia en la revisión de configuraciones.

6. Desprotección de Dispositivos Móviles y Remotos (BYOD): Extensiones Vulnerables de la Oficina.

- Problema: El uso de laptops, tablets o smartphones personales (BYOD – Bring Your Own Device) para el trabajo, sin cifrado, antivirus o políticas de seguridad adecuadas, puede introducir malware o crear puntos de fuga de información hacia la red de la empresa.

- Origen: Ausencia de políticas claras sobre el uso de dispositivos personales, soluciones de gestión de dispositivos móviles (MDM) o VPNs seguras para accesos remotos.

| Brecha de Seguridad | Descripción Breve |

|---|---|

| Ingeniería Social | Phishing, fraudes por correo/teléfono. |

| Software Obsoleto | Falta de actualizaciones y parches de seguridad. |

| Contraseñas Débiles | Fáciles de adivinar o reutilizadas sin MFA. |

| Falta de Monitoreo | No detectar intrusiones o actividad sospechada. |

| Configuración Insegura | Puertos abiertos, permisos excesivos, defaults. |

| Dispositivos Personales | BYOD sin protección adecuada (laptops, móviles). |

Ciberseguridad Accesible para PYMES: Soluciones Prácticas y Estrategias Inteligentes

La buena noticia es que proteger su PYME no es una misión imposible ni requiere presupuestos millonarios. Con una estrategia bien definida y la implementación de soluciones inteligentes, puede construir una defensa robusta. Aquí le mostramos cómo:

1. Capacitación y Concienciación del Personal: Su Mayor Firewall Humano.

- Solución: Invierte en programas de capacitación periódica en ciberseguridad para todos sus empleados. Enséñeles a identificar correos de phishing, a reportar actividades sospechosas, a manejar información sensible y a entender su rol en la seguridad. Realice simulacros de phishing de forma regular para poner a prueba su capacidad de respuesta.

- Impacto: Es la inversión más rentable y efectiva. Convierte a sus empleados de posibles vulnerabilidades en su primera línea de defensa, reduciendo drásticamente el riesgo de ataques de ingeniería social.

2. Gestión Proactiva de Parches y Actualizaciones: Cierre las Puertas Conocidas.

- Solución: Establezca una política rigurosa para mantener todo su software actualizado. Esto incluye sistemas operativos (Windows, macOS, Linux), aplicaciones empresariales (Office, navegadores, ERP, CRM), antivirus y el firmware de todos sus dispositivos de red (routers, switches, firewalls). Priorice la automatización de actualizaciones siempre que sea seguro y posible.

- Impacto: Cierra las vulnerabilidades conocidas que los hackers buscan y explotan activamente. Es como cerrar una puerta con un cartel que dice «¡Abierto!» para los ciberdelincuentes.

3. Contraseñas Fuertes y Autenticación Multifactor (MFA): Un Doble Candado Irrompible.

- Solución: Implemente políticas estrictas de contraseñas: que sean largas (más de 12 caracteres), complejas (combinación de mayúsculas, minúsculas, números y símbolos) y únicas para cada servicio. Lo más crucial: active la Autenticación Multifactor (MFA) en todos los servicios que lo permitan (correo electrónico, banca en línea, redes sociales, sistemas internos, VPNs).

- Impacto: El MFA es una de las medidas de seguridad más efectivas. Incluso si un atacante logra robar una contraseña, no podrá acceder a la cuenta sin el segundo factor de autenticación (ej. un código enviado a su móvil o una huella dactilar).

4. Monitoreo de Seguridad Continuo y Detección de Intrusiones: Sus Ojos 24/7 en la Red.

- Solución: Vaya más allá de un simple antivirus. Implemente un sistema de monitoreo de seguridad proactivo que vigile sus servidores, estaciones de trabajo y red 24/7. Herramientas como Wazuh son ideales para PYMES, ya que no solo detectan intrusiones, sino que también monitorean la integridad de archivos (FIM), analizan logs de seguridad en tiempo real y escanean vulnerabilidades a nivel de sistema operativo y aplicación. Complemente esto con herramientas de monitoreo de rendimiento como Zabbix para tener una visión holística.

- Impacto: Permite detectar y responder a un ataque en sus primeras fases, minimizando el daño y el tiempo de inactividad. Es la diferencia entre enterarse de un robo cuando ya se llevaron todo, o cuando apenas están forzando la cerradura.

5. Configuración Segura de Red y Firewalls: Construya Barreras Sólidas y Visibles.

- Solución: Asegúrese de que su firewall esté configurado correctamente, bloqueando todo el tráfico no deseado y permitiendo solo lo esencial. Cierre todos los puertos de red que no utilice. Segmente su red para aislar áreas críticas de datos (ej. separar la red de invitados de la red de producción). Desactive servicios innecesarios en servidores y dispositivos de red que puedan ser explotados.

- Impacto: Reduce drásticamente la superficie de ataque que los ciberdelincuentes pueden explotar, creando capas de defensa robustas.

6. Copias de Seguridad (Backups) Frecuentes, Verificadas y Desconectadas: Su Póliza de Seguro Digital Indispensable.

- Solución: Esta es su última línea de defensa. Implemente una estrategia de copias de seguridad robusta para todos sus datos críticos (documentos, bases de datos, configuraciones de sistemas). Realícelas de forma regular (diaria o varias veces al día, según la criticidad) y, crucialmente, almacénelas en un lugar separado (en la nube con cifrado, en un disco externo desconectado). Lo más importante: pruebe periódicamente que puede restaurar sus datos para asegurarse de que los backups son funcionales.

- Impacto: Es la única garantía contra ataques de ransomware, fallos de hardware catastróficos o errores humanos. Le permite recuperar su operación sin pagar rescates ni perder información vital.

7. Plan de Respuesta a Incidentes (Simple pero Existente): Sepa Qué Hacer Cuando Algo Sale Mal.

- Solución: No necesita un plan de 50 páginas. Tenga un protocolo básico de qué hacer si sospecha o confirma un ataque: ¿A quién llamar? ¿Cómo aislar el sistema afectado? ¿Cómo documentar lo sucedido?

- Impacto: Reduce el pánico, minimiza el daño y acelera la recuperación.

LFPDPPP en México: Protegiendo sus Datos, Protegiendo su Negocio y su Reputación Legal

En México, la Ley Federal de Protección de Datos Personales en Posesión de los Particulares (LFPDPPP) no es una sugerencia, es una obligación legal con implicaciones muy serias. Cualquier PYME que recabe, use, divulgue o almacene datos personales (de clientes, empleados, proveedores) está sujeta a esta ley. Un ciberataque que resulte en una fuga o compromiso de estos datos no solo incurre en pérdidas financieras directas y un daño masivo a la reputación, sino que también expone a su PYME a multas que pueden ascender a millones de pesos.

La implementación de medidas de ciberseguridad robustas, como las descritas (monitoreo proactivo, gestión de vulnerabilidades, copias de seguridad, políticas de acceso seguro), no solo es una buena práctica técnica, sino un requisito indispensable para demostrar la diligencia debida y el compromiso de su empresa con la protección de la información sensible. Una estrategia de ciberseguridad integral le ayuda a cumplir con los principios de la LFPDPPP, asegurando la confidencialidad, integridad y disponibilidad de los datos, lo cual es fundamental para la confianza de sus clientes y para evitar costosas sanciones regulatorias. Proteger sus datos es proteger la viabilidad legal y reputacional de su negocio.

«En el ámbito digital actual, la ciberseguridad no es un gasto opcional, sino una inversión indispensable para la continuidad, la reputación y el futuro próspero de su PYME.»

— LinkOS

Conclusión: La Ciberseguridad como Inversión Inteligente, No un Gasto Opcional, para su PYME

La ciberseguridad ya no puede ser un pensamiento secundario o un lujo para las PYMES. Es una inversión fundamental y una necesidad imperante para la supervivencia, la continuidad y el crecimiento sostenible en el ecosistema digital actual. No necesita una fortuna para protegerse de hackers y robos de datos, sino una estrategia inteligente, el conocimiento adecuado y la implementación de soluciones efectivas y accesibles.

Al priorizar la educación de sus empleados, mantener sus sistemas actualizados, utilizar contraseñas fuertes y Autenticación Multifactor, implementar monitoreo proactivo, asegurar sus redes y realizar copias de seguridad verificadas, estará construyendo un escudo robusto y multicapa contra la vasta mayoría de las amenazas digitales.

Protegerse no es solo evitar un problema; es asegurar la estabilidad de sus operaciones, salvaguardar la confianza de sus clientes, cumplir con sus obligaciones legales y, en última instancia, proteger la viabilidad y el futuro próspero de su negocio. Es hora de dejar de ver la ciberseguridad como un costo y empezar a verla como el cimiento indispensable sobre el que se construye una empresa digital resiliente. La tranquilidad de saber que su PYME está protegida no tiene precio.

¿Su PYME es Vulnerable? ¡Solicite una Evaluación Gratuita de Seguridad!

Descubra los puntos débiles de su infraestructura antes de que los hackers lo hagan. En LinkOS, le ofrecemos un análisis inicial sin costo para blindar su negocio y proteger sus datos.