Tu Active Directory es una Bomba de Tiempo: Guía Completa de Higiene y Seguridad para PYMES

La higiene del Active Directory es el factor más crítico y a menudo olvidado en la seguridad empresarial moderna. Si existe un componente en la infraestructura de TI que actúa como el sistema nervioso central, ese es el AD. Sin embargo, en muchas PYMES, la falta de mantenimiento lo convierte en un riesgo latente.

Para un ciberdelincuente, encontrar un Active Directory descuidado es el equivalente a encontrar un manojo de llaves maestras tirado en la recepción. No necesitan romper la ventana (el Firewall) si pueden simplemente tomar una llave vieja que nadie recuerda y entrar por la puerta principal.

Este artículo no es solo una llamada de atención técnica; es una guía estratégica de supervivencia. Analizaremos por qué la higiene del Active Directory es la medida de seguridad más ignorada y rentable que puede implementar hoy, y desglosaremos los pasos críticos para limpiar su infraestructura antes de que sea utilizada en su contra.

La paradoja de la higiene del Active Directory: Funciona, pero es inseguro

El problema fundamental con el AD es que es extremadamente resiliente. Puede tener miles de errores de configuración, usuarios que dejaron la empresa hace tres años y contraseñas de administrador que no se han cambiado en una década, y aun así, permitir que la gente inicie sesión y trabaje.

Para el Director General, esto crea una falsa sensación de estabilidad. «Si el sistema no se cae, todo está bien». Para el Gerente de TI, esto crea una deuda técnica paralizante. Sabe que el AD está sucio, pero la operación diaria le impide dedicar semanas a auditar permisos, y el riesgo de borrar una cuenta de servicio crítica y detener la facturación lo paraliza.

Esta inacción es el caldo de cultivo perfecto para el Ransomware. El 90% de los ataques modernos de ransomware utilizan el propio Active Directory de la víctima para propagarse. Una vez que infectan una máquina, consultan al AD para buscar computadoras vecinas y cuentas con privilegios elevados para secuestrar toda la red en minutos.

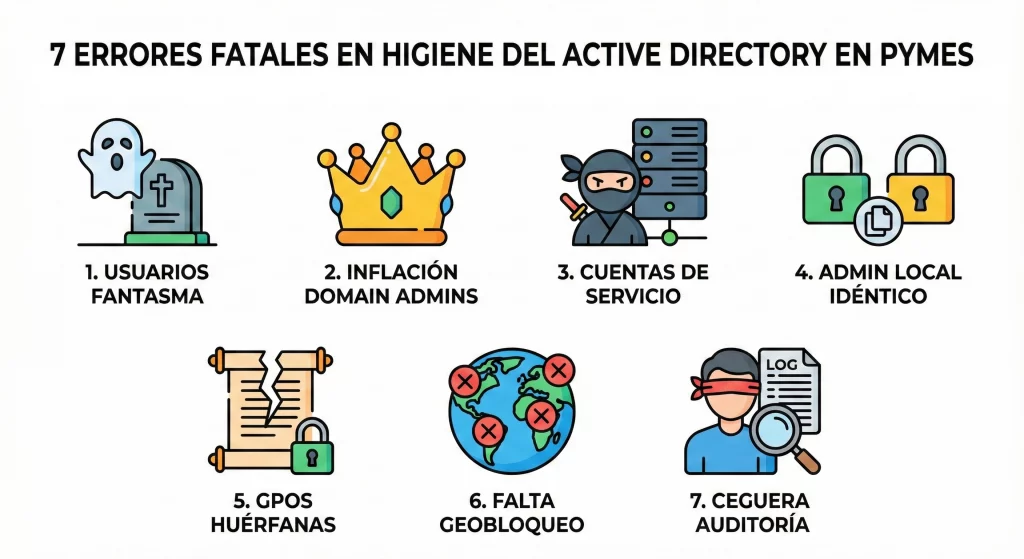

7 errores fatales en la higiene del Active Directory en PYMES

A través de nuestras auditorías en LinkOS, hemos identificado patrones recurrentes. Si su empresa tiene más de 5 años operando, es casi seguro que comete al menos tres de estos errores críticos.

1. El Cementerio de Usuarios Fantasma (Stale Accounts)

Las cuentas «estale» o rancias son aquellas que no han iniciado sesión en un periodo prolongado (generalmente 90 días o más). Son ex-empleados, becarios que terminaron su periodo, o proveedores a los que se les dio acceso temporal para un proyecto en 2021 y nunca se les revocó.

El Riesgo: Estas cuentas son el objetivo perfecto para un ataque de fuerza bruta o de reutilización de credenciales. Como nadie las usa, nadie nota si alguien empieza a usarlas maliciosamente. Un atacante puede comprometer una cuenta olvidada y vivir dentro de su red durante meses, elevando privilegios silenciosamente.

La Solución: Implementar una política de ciclo de vida de identidad. Auditar mensualmente las cuentas inactivas, deshabilitarlas primero (por si acaso) y eliminarlas o moverlas a una unidad organizativa (OU) sin permisos después de un tiempo prudencial.

2. La Inflación de los «Domain Admins»

El grupo de «Administradores de Dominio» tiene las llaves del reino. Tienen control total sobre cada servidor, cada estación de trabajo y cada archivo de la empresa. En teoría, este grupo debería estar vacío o tener solo 2 o 3 cuentas de arquitectos senior, usadas solo en emergencias.

En la práctica, encontramos PYMES con 10, 15 o más usuarios en este grupo. ¿Por qué? Porque es la solución fácil. «El usuario de soporte no podía instalar la impresora, así que lo hice Domain Admin para que no molestara».

El Riesgo: Si un atacante compromete a CUALQUIERA de esos 15 usuarios (quizás mediante un phishing simple), automáticamente es dueño de toda la empresa. No hay defensa posible.

La Solución: Aplicar el principio de Mínimo Privilegio. Nadie debe usar una cuenta de Admin de Dominio para leer su correo o navegar en internet.

3. Cuentas de Servicio: Los Asesinos Silenciosos

Las aplicaciones (como el software de respaldo, el SQL Server o el ERP) necesitan cuentas para ejecutarse. A menudo, los administradores crean cuentas de usuario normales, les ponen una contraseña estática (ej. «Empresa2024»), marcan la casilla «La contraseña nunca expira» y les dan permisos de administrador.

El Riesgo: Estas cuentas son vulnerables a ataques como «Kerberoasting». Un atacante puede solicitar un ticket de servicio, llevárselo offline y descifrar la contraseña. Como la contraseña nunca cambia y tiene altos privilegios, el atacante obtiene acceso persistente.

La Solución: Migrar hacia Cuentas de Servicio Administradas por Grupo (gMSA). Estas cuentas rotan sus contraseñas automáticamente, son complejas (120 caracteres) y son gestionadas por el propio Windows, eliminando el error humano.

4. La epidemia del Administrador Local idéntico

¿Todas las laptops de su empresa tienen una cuenta local llamada «Administrador» o «Soporte» con la misma contraseña? Esta es una práctica común para facilitar el soporte técnico, pero es letal para la seguridad.

El Riesgo: Se llama «Movimiento Lateral». Si un hacker infecta la laptop de la recepcionista y logra extraer el hash de la contraseña local, puede usar esa misma llave para entrar a la laptop del Director de Finanzas, porque la cerradura es la misma.

La Solución: Implementar LAPS (Local Administrator Password Solution). Es una herramienta gratuita de Microsoft que hace que cada computadora tenga una contraseña de administrador local única, aleatoria y rotativa, guardada de forma segura en el AD.

5. Políticas de Grupo (GPO) Huérfanas y Permisivas

El Active Directory controla la seguridad a través de Políticas de Grupo (GPO). Con los años, se crean GPOs para «parchar» problemas, instalar impresoras o modificar accesos. Cuando esos problemas desaparecen, las GPOs se quedan.

El Riesgo: GPOs conflictivas no solo ralentizan el inicio de sesión (afectando la productividad), sino que pueden estar abriendo huecos de seguridad, como permitir protocolos obsoletos (SMBv1) que son altamente vulnerables a ransomware tipo WannaCry.

La Solución: Una limpieza de primavera de las GPOs. Eliminar enlaces rotos, consolidar políticas y asegurar que las configuraciones de seguridad sigan las mejores prácticas actuales, no las de hace 5 años.

6. Falta de Geobloqueo en entornos Híbridos

La mayoría de las PYMES hoy sincronizan su AD local con la nube (Azure AD / Microsoft 365) para usar correo y Teams.

El Riesgo: Si su empresa opera 100% en México, no hay ninguna razón legítima para que un usuario inicie sesión exitosamente desde Rusia, China, Corea del Norte o Nigeria a las 3:00 AM.

La Solución: Implementar políticas de Acceso Condicional. Bloquear el tráfico de países donde no se tiene operación reduce la superficie de ataque drásticamente.

7. Ceguera de Auditoría

Finalmente, el pecado más común: no mirar. El AD genera registros (logs) de seguridad, pero si nadie los revisa o si se sobrescriben cada 24 horas por falta de espacio, son inútiles.

El Riesgo: ¿Sabría usted si alguien agregó un usuario al grupo de Administradores el domingo a la medianoche? Si la respuesta es no, su seguridad es reactiva, no proactiva.

La Solución: Centralizar los logs. No basta con que se guarden en el servidor; deben enviarse a un sistema de monitoreo (como un SIEM) que alerte en tiempo real sobre cambios en grupos privilegiados.

«La complejidad es el peor enemigo de la seguridad.»

— Bruce Schneier

Cómo mejorar la higiene del Active Directory sin romper la operación

Entendemos el miedo natural del equipo de sistemas. Tocar el Active Directory en un entorno de producción es como desactivar una bomba; cortar el cable equivocado puede detener la operación.

Por eso, la limpieza no debe ser un evento de un solo día, sino un proceso estructurado:

- Auditoría Pasiva: Primero, utilizamos herramientas de escaneo para listar las vulnerabilidades sin hacer cambios. Identificamos las cuentas rancias, los permisos excesivos y las configuraciones débiles.

- Planificación de Remediación: Clasificamos los riesgos por criticidad. Lo urgente (admins inactivos) se atiende primero. Lo complejo (cuentas de servicio) se planifica con ventanas de mantenimiento.

- Higiene Continua: La seguridad no es un destino, es un hábito. Implementamos monitoreo para asegurar que, una vez limpio el AD, se mantenga así.

Conclusión: El AD es la joya de la corona

Para el dueño de negocio, invertir en limpiar el Active Directory puede no sonar tan emocionante como comprar un nuevo firewall con luces parpadeantes o migrar a la nube con inteligencia artificial. Pero es, peso por peso, la inversión de seguridad más inteligente que puede hacer.

Un Directorio Activo limpio, ordenado y monitoreado reduce drásticamente la capacidad de un atacante para moverse por su red. Convierte su infraestructura de una «mansión con las puertas abiertas» a un «búnker compartimentado».

No espere a que un forense digital le explique, tras un ataque de ransomware, que los hackers entraron usando la cuenta de un empleado que fue despedido hace seis meses.

¿Su Directorio Activo resistiría una auditoría de seguridad hoy mismo?

En LinkOS, entendemos la delicadeza de estos sistemas. Nuestro servicio de Ciberseguridad Gestionada incluye la auditoría y saneamiento de su infraestructura de identidad, asegurando que solo las personas correctas tengan acceso a los recursos correctos, en el momento correcto.

Deje de administrar un cementerio digital y empiece a gestionar una fortaleza.

¿Su Active Directory pasaría una auditoría hoy mismo?

La mayoría de las PYMES no saben que están vulnerables hasta que es demasiado tarde. No espere a que un ransomware le muestre sus errores. En LinkOS, realizamos un Diagnóstico de Salud de Identidad que revela usuarios fantasma, permisos excesivos y brechas de seguridad sin detener su operación.